Giới thiệu

Trong bài viết này, chúng ta sẽ tìm hiểu một kiểu tấn công không quá mới, nhưng nó là một trong những kiểu tấn công khó kiểm soát. Chúng ta sẽ tìm hiểu kỹ thuật tấn công Fast – Flux. Bài viết này bao gồm những nội dung sau: Fast Flux là gì? Phân loại Fast Flux, Fast Flux hoạt động như thế nào? Tại sao khó phát hiện tấn công Fast Flux và cuối cùng đề xuất cách phát hiện Fast Flux.

Fast Flux là gì?

Tấn công Fast Flux thường được sử dụng bởi các chương trình (bots) khắp thế giới để che giấu những phần mềm độc hại và lừa đảo phía sau một hệ thống mạng đã thay đổi của những máy (hosts) bị nhiễm độc. Nó cũng đề cập đến sự kết hợp của mạng ngang hàng, C&C (command and control) phân tán, cân bằng tải dựa trên web và chuyển hướng proxy được sử dụng để tạo mạng lưới độc hại chống lại sự phát hiện và ngăn chặn

Fast Flux làm việc như thế nào?

Ý tưởng cơ bản đằng sau Fast Flux là có hàng loạt địa chỉ IP liên kết với một tên miền hoàn toàn đủ tiêu chuẩn, nơi mà các địa chỉ IP bị hoán đổi vào ra with với một tần suất vô cùng lớn thông qua việc thay đổi bản ghi DNS. Những địa chỉ IP này bị hoán đổi luồng vào ra với tần suất lớn, sử dụng sự kết hợp giải thuật điều phối Round-Robin (RR) địa chỉ IP và TTL (Time To Live) rất ngắn trong từng bản ghi tài nguyên DNS bất kỳ. Tên máy chủ lưu trữ website có thể liên kết với một tập hợp các địa chỉ IP thường là 3 phút một lần, điều này có nghĩa là người dùng cuối (tức là trình duyệt) kết nối tới cùng một website 3 phút một lần nhưng thực tế có thể bị kết nối tới một máy khác bị nhiễm độc.

Một lượng lớn địa chỉ IP luân phiên không có đích cuối của các yêu cầu nội dung. Thay vào đó, hệ thống đầu cuối bị nhiễm độc chỉ được triển khai dưới dạng chuyển hướng yêu cầu và dữ liệu tới máy chủ phụ trợ khác cái mà nội dung thực sự được phục vụ. Về cơ bản, tên miền và URLs của các nội dung quảng bá không được giải quyết tới một máy chủ cụ thể, nhưng thay vào đó thay đổi nhiều kết nối và chuyển hướng sau đó chuyển nội dung tới một nhóm máy chủ khác.

Ngoài ra, kẻ tấn công đảm bảo rằng hệ thống bị xâm nhập mà họ sử dụng để lưu trữ những trò gian lận có băng thông tốt nhất và dịch vụ có sẵn. Họ thường xuyên dùng sơ đồ phân bố tải để kiểm tra tình trạng của các nút, bởi vậy các nút không có phản hồi sẽ bị loại ra khỏi luồng do đó nội dung luôn luôn được duy trì.

Phân loại mạng Flux

Kỹ thuật Fast Flux được chia thành 2 loại chính sau:

- Mạng Flux đơn (Single Flux Networks):

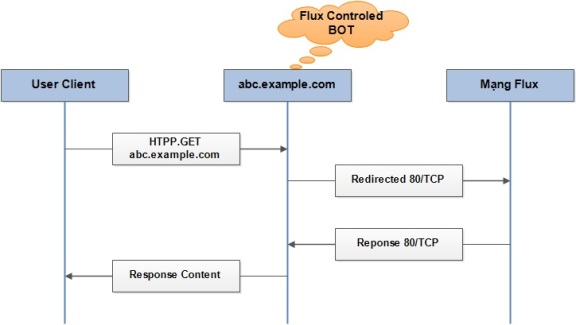

Đây là các mạng trong đó chứa một tập các nút bị tổn hại đăng ký hoặc xóa đăng ký địa chỉ của chúng như là một phần của danh sách bản ghi địa chỉ DNS cho một tên DNS cụ thể. Ví dụ, trong hình vẽ dưới đây chúng ta có thấy rằng trong trường hợp máy khách và máy chủ kết nối thông thường, người dùng đầu cuối qua trình duyệt gửi yêu cầu tới máy chủ và máy chủ đáp ứng yêu cầu của người dùng đầu cuối, nhưng trong mạng flux đơn người dùng cuối kết nối với máy chủ bị chuyển hướng tới flux-bot. Ví dụ: yêu cầu của nạn nhân là abc.example.com và trình duyệt thực sự kết nối với mạng flux.

Những yêu cầu do đó được chuyển hướng tới trang web mục tiêu. Mạng dịch vụ flux đơn thay đổi các bản ghi DNS cho các địa chỉ IP của nút đầu cuối thường từ 3-10 phút một lần, bởi vậy nếu một nút nào đó bị đóng thì có nhiều nút khác nhanh chóng sẵn sàng thay thế chúng. Bởi vì kỹ thuật Fast Flux sử dụng chuyến hướng TCP và UDP mù, bất kỳ giao thức định tuyến nào với một cổng đơn lẻ cũng sẽ gặp vài vấn đề với mạng Fast Flux. Ví dụ, cùng với dịch vụ DNS và HTTP, và cũng bao gồm các dịch vụ SMTP, IMAP, POP, v..v.

Hình 1: Ví dụ về mạng Flux đơn

- Mạng Flux đôi (Double Flux Networks):

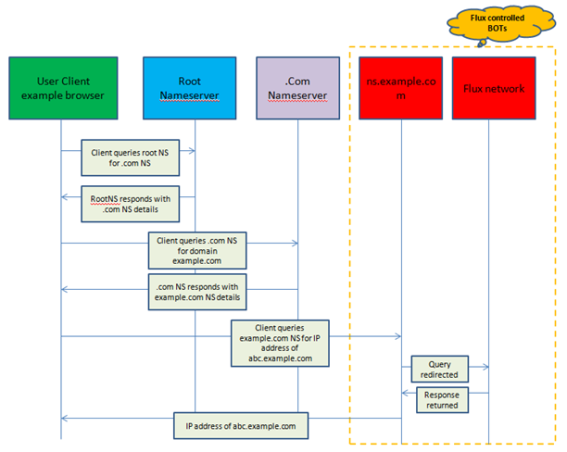

Mạng Flux đôi được đặc trưng bởi nhiều nút đăng ký hoặc đã xóa như là một phần của bản ghi NS (nameserver) DNS. Cả bản ghi A DNS và bản ghi NS DNS cho những tên miền độc hại liên tục thay đổi theo giải thuật điều phối Round-Robin và quảng bá đến mạng Fast Flux. Hình 2 mô tả mạng Flux đôi thực sự hoạt động như thế nào? Và chúng khác với mạng Flux đơn ra sao?

Đầu tiên chúng ta xem lại mạng Flux hoạt động như thế nào. Giả sử người dùng yêu cầu một tài nguyênhttp://abc.example.com bởi vậy trong hình vẽ chúng ta có thể nhìn thấy đầu tiên người dùng cuối (trình duyệt) hỏi NS gốc DNS để phân giải tên miền cấp cao (.com). NS gốc sau đó trả lại địa chỉ NS tương ứng. Bước tiếp theo, trình duyệt truy vấn NS cho tên miền example.com và nhận được câu trả lời giới thiệu tới nameserver ns.example.com. Sau đó, trình duyệt yêu câu ns.example.com cho địa chỉ abc.example.com. NS trả lời cùng với một địa chỉ IP, và vì nó là mạng Flux đơn nên địa chỉ IP này sẽ được thay đổi thường xuyên.

Hình 2: Ví dụ về mạng Flux đôi

Bây giờ chúng ta xem mạng Flux đôi làm việc thế nào. Mọi thứ đều như bình thường ngoại trừ bước cuối cùng, nơi mà máy khách hỏi NS tổ chức để phân giải abc.example.com. Trong mạng Flux đôi, IP của NS tổ chức tự nó thay đổi thường xuyên. Khi có một yêu cầu DNS cho abc.example.com nhận được từ máy khách, NS hiện hành của tổ chức chuyển tiếp truy vấn đến nút mothership thông tin cần thiết. Máy khách có thể bắt đầu liên lạc trực tiếp với hệ thống mục tiêu, mặc dù hệ thống mục tiêu sẽ tự động thay đổi các nút đầu cuối. Điều này cung cấp thêm một lớp dự phòng và khả năng sống sót trong mạng độc hại.

Đến đây, chúng ta đã hiểu thế nào là mạng Fast Flux, phân loại và cách thức hoạt động của mạng Fast Flux. Tiếp theo, chúng ta sẽ tìm hiểu một kẻ tấn công được lợi gì khi dùng kiểu tấn công này, tại sao khó để phát hiện và đề xuất cách phát hiện mạng Fast Flux.

Thuận lợi của Flux cho một kẻ tấn công như thế nào?

Tấn công Fast Flux là một kiểu tấn công đơn giản để tiến hành cùng lợi nhuận cao. Dưới đây là một số lợi thế của mạng Fast Flux, vì thiết kế của chúng dành cho những kẻ tấn công:

- Tuyến kiểm tra hạn chế: Vì mạng Flux cung cấp lớp chuyển tiếp các nút đầu cuối, thiết kế cung cấp một lớp bảo vệ cho bất kỳ cuộc điều tra nào diễn ra. Thậm chí khi quay lại, những cuộc điều tra sẽ chỉ tìm thấy một số địa chỉ IP có liên quan đến mạng Fast Flux.

- Dễ vận hành: Tấn công tích tụ, bởi vì nói được thiết kế đơn giản, yêu cầu chỉ một nút để lưu trữ và thông tin dịch vụ DNS. URLs trỏ tới trình chuyển hướng proxy, chuyển hướng yêu cầu kết nối máy khách tới máy chủ chứa phần mềm độc hại. Bởi vậy điều này, bay giờ chỉ cần vài máy chủ để lưu trữ nhiều site độc hại. .

- Hỗ trợ các nút chính: theo thiết kế, mạng Fast Flux kèo dài tuổi thọ vận hành của máy chủ lõi dự phòng được che giấu bởi các nút đầu cuối. Vì lớp bảo vệ được đưa ra trong nút chính, sẽ mất nhiều thời gian để xác định và tắt máy chủ lõi dự phòng do có nhiều lớp chuyển hướng.

Tại sao khó phát hiện mạng Fast Flux?

Phát hiện mạng Fast Flux trong một mạng các máy chủ hợp pháp như tách sữa ra khỏi nước, mạng Fast Flux khó để phát hiện và tắt, xem xét các lý do sau:

- Đối với mạng Flux đơn, chỉ thay đổi địa chỉ IP là địa chỉ đích. Mạng Fast Flux thường có vài ngàn bản ghi A cho cùng một tên miền. Giá trị TTL của mỗi bản ghi A cũng ngắn hơn, do đó nhắc nhở DNS giải quyết các truy vấn ngắn. Điều này dường như đơn giản để kiểm tra nhanh sự thay đổi của bản ghi DNS, nhưng một vài cân bằng tải khác nhau cung cấp loại cấu hình này để phục vụ yêu cầu nhanh của khách hàng. Việc phát hiện các tên miền trong mạng Fast Flux phụ thuộc vào rất nhiều kết quả của việc phân tích truy vấn DNS, cùng với việc phát hiện chính xác sự tăng lên của thông lượng bởi việc sử dụng cơ chế tính điểm để đánh giá nhiều bản ghi DNS ngắn, có tính đến số lượng các bản ghi A được trả về mỗi truy vấn, số lượng bản ghi NS trả về, sự đa dạng của các mạng không liên quan, và sự có mặt của mạng băng thông rộng hoặc dialup trong mỗi tập kết quả.

- Đối với Flux đôi, cả bản ghi NS cũng như bản ghi A đều thay đổi nhanh. Máy chủ NS là một danh sách các máy bị xâm phạm có sự điều khiển đằng sau bởi kẻ tấn công, do đó cung cấp thêm lớp bảo vệ cho kẻ tấn công thực hiện công việc tránh sự phát hiện. Phát hiện Flux đôi khó gấp đôi sự phát hiện Flux đơn.

Làm thế nào để phát hiện Fast Flux?

Có thể nói rằng với các kỹ thuật vẫn đang được nghiên cứu ngày hôm nay, dưới đây là một số kỹ thuật được đề xuất để phát hiện các mạng Fast Flux. Cần lưu ý các thực thể được bảo vệ để phát hiện các mạng Fast Flux bao gồm ISP, công ty đăng ký tên miền, nhà cung cấp dịch vụ, v.v ….

- Phân tích giá trị TTL với các bộ kết quả cho mỗi miền từ nhiều giai đoạn TTL kế tiếp có thể xác định việc sử dụng các mạng Fast Flux.

- Các ISP nên thiết lập các chính sách để ngăn chặn truy cập vào cơ sở hạ tầng bộ điều khiển và phải cho phép ngăn chặn cổng TCP 80 và UDP 53 vào người sử dụng.

- Các ISP nên tạo sự nhận thức giữa các nhà cung cấp dịch vụ được liên kết về mối đe dọa, quy trình chia sẻ, v.v.

- Các ISP cần chủ động xác định và tắt các mạng Flux bằng cách sử dụng định tuyến BGP..

- Đăng ký tên miền nên thực hiện xem xét phù hợp và tinh chỉnh các quy trình phản hồi để xác định bất kỳ đăng ký tên miền nào cho bất kỳ mục đích gian lận nào.

- Các nhà cung cấp dịch vụ phải bắt đầu khai thác các truy vấn DNS trong mạng. Phạm vi có thể được giảm xuống chỉ các truy vấn DNS ra ngoài và một đội giám sát thích hợp nên hoạt động 24/7 để phân tích các truy vấn DNS. Một số sự kiện để tìm ra, như đã thảo luận trước đó, các sự kiện trả lại các bản ghi A với giá trị TTL dưới 1800 giây.

- Các đội cũng nên đảm bảo rằng có đủ thông tin nhận được trong nhật ký, chẳng hạn như tên miền, bản ghi A và bản ghi NS, để phân tích đúng.Nhóm an ninh cũng có thể bản đồ địa chỉ IP liên quan đến truy vấn truy vấn DNS với TTL dưới 1800 giây với các bản ghi ASN, vì tương quan với các bản ghi ASN có hiệu quả có thể lọc ra các sai lệch Fast Flux

- Xác nhận ngang hàng với danh sách đen Internet, danh sách spam, danh sách các bot, vv, sẽ làm cho nhận dạng hiệu quả hơn.việc xem xét và phân tích.

Tài liệu tham khảo

- http://en.wikipedia.org/wiki/Fast_flux

- http://infosecnirvana.com/detecting-fast-flux/

- http://resources.infosecinstitute.com/fast-flux-networks-working-detection-part-1/

- http://resources.infosecinstitute.com/fast-flux-networks-working-detection-part-2/

- https://en.wikipedia.org/wiki/Round-robin_scheduling

- http://searchnetworking.techtarget.com/definition/time-to-live